9 โปรแกรม สแกนไวรัส ใช้งานได้ฟรี ที่ต้องโหลดไว้ติดเครื่อง

การสแกนไวรัสเป็นสิ่งจำเป็นมากในคอมพิวเตอร์ปัจจุบัน เพราะยิ่งเทคโนโลยีมีความก้าวหน้าไปมากเพียงใด ความปลอดภัยในการใช้ชีวิตเราก็ยิ่งลดต่ำลง ยกตัวอย่างสิ่งที่อยู่ใกล้ตัวเราอย่าง “คอมพิวเตอร์” ที่มีความจำเป็นต่อการดำเนินชีวิต หรือการประกอบอาชีพในปัจจุบัน คอมพิวเตอร์ นับว่าเป็นอีกหนึ่งอุปกรณ์ที่คอยอำนวยความสะดวกให้กับเราในหลายๆ อย่าง อีกทั้งยังเป็นอุปกรณ์สำหรับเก็บข้อมูลแบบดิจิตอลไว้ได้เป็นจำนวนมาก ฉะนั้นสิ่งที่เราควรทำ คือ การป้องกันไม่ให้ข้อมูลสำคัญๆ เหล่านั้นถูกรบกวน หรือถูกทำลายจากศัตรูตัวร้าย หรือที่เราเรียกกันว่า “ไวรัสคอมพิวเตอร์”

อันดับ 9 - 360 Internet Security

360 Internet Security เป็นโปรแกรมสแกนไวรัสสัญญาณจีนที่เปิดให้ผู้ใช้งานทั่วโลกได้ใช้งานกันแบบฟรีๆ มีชื่อเดิมว่า Qihoo โดยนับว่าเป็นโปรแกรมหนึ่งที่ประสบความสำเร็จด้านประสิทธิภาพการใช้งานโดยมีนักพัฒนาชาวจีนแท้ๆ คอยออกแบบระบบป้องกันต่างๆ ให้เราได้มั่นใจว่าคอมพิวเตอร์ของเราจะปลอดภัย ซึ่งความสามารถที่โดดเด่นเลย คือ การป้องกันการโจมตีทางออนไลน์ได้ทุกรูปแบบ รวมถึงการ Block ไวรัสประเภท Malicious Websites ได้อย่างหลากหลาย

Download: https://www.360totalsecurity.com/

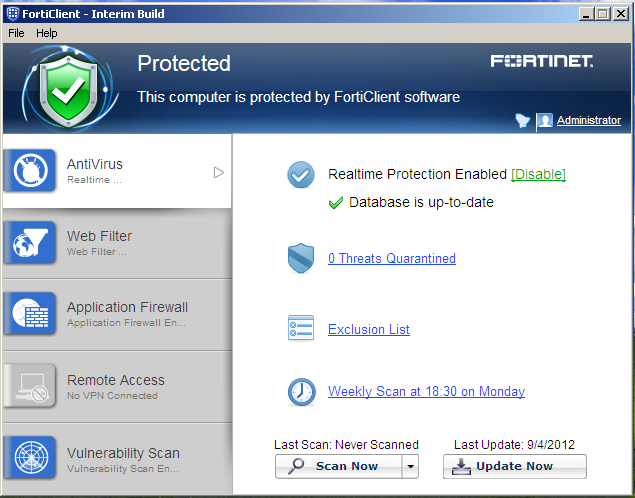

อันดับ 8 - FortiNet FortiClient

โปรแกรม FortiNet FortiClient อาจจะยังฟังดูใหม่สำหรับผู้ใช้งานทั่วไปเท่าไหร่ แต่ขอบอกเลยว่าประสิทธิภาพการทำงานของมันนั้นไม่ได้ Basic เลย เพราะเพียงแค่เปิดหน้าต่างโปรแกรมขึ้นมาหลายคนจะต้องร้องว้าว ! เพราะเมนูที่ให้มานั้นใช้ง่าย หาง่าย ไม่ซับซ้อน แถมยังมีคุณสมบัติในการป้องกันไวรัสได้อย่างอยู่หมัด รวมถึงตั้งค่าบล็อคไฟร์วอลได้นะเนี่ย

Download: http://forticlient.com/

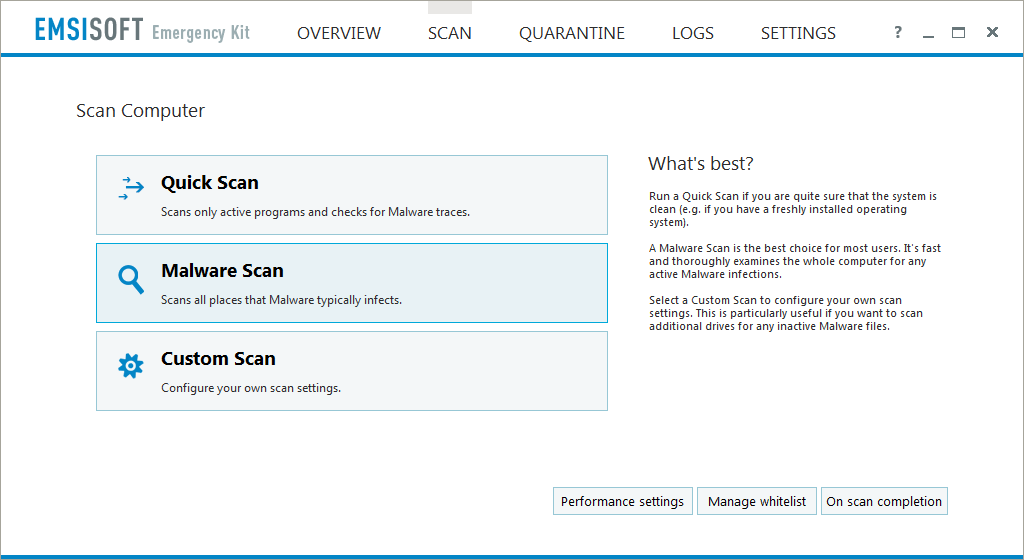

อันดับ 7 - Emsisoft Emergency Kit

ถ้าเกิดว่าใครอยู่ในแวดวง หรืออยู่ในสายของนักพัฒนาที่ชีวิตส่วนใหญ่หมดไปกับคอมพิวเตอร์น่าจะรู้ข้อห้ามอย่างหนึ่งของการลงโปรแกรมสแกนไวรัส คือ ห้ามลงโปรแกรมแอนตี้ไวรัสมากกว่า 1 ตัว (เว้นแต่ว่าโปรแกรมนั้นจะมีคุณสมบัติและการใช้งานที่แตกต่างกัน) แต่โปรแกรมในอันดับที่ 7 Emsisoft Emergency Kit นี้ไม่ได้เป็นปัญหา เพราะสามารถติดตั้งเพื่อ Support โปรแกรมสแกนไวรัสตัวอื่นๆ หรือตัวหลักได้ ประมาณว่าช่วยเสริมกันให้การทำงานมีประสิทธิภาพมากขึ้น คอมพิวเตอร์ของเราจะได้ปลอดภัยมากขึ้นด้วยยังไงล่ะ

Download: https://www.emsisoft.com/en/

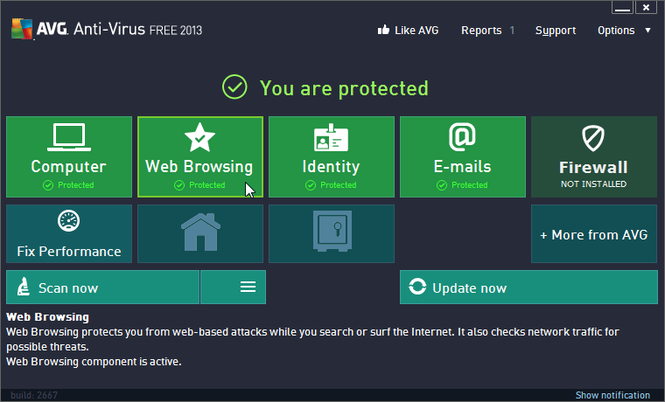

อันดับ 6 - AVG Free Antivirus

สำหรับชื่อ AVG ถ้าไม่คุ้นหูนี่ก็ไม่รู้จะว่ายังไงแล้ว เพราะเจ้าซอฟต์แวร์ตัวนี้เคยรั้งอันดับ 1 โปรแกรมสแกนไวรัสที่มีแสนยานุภาพดีมากที่สุดเมื่อ 2 - 3 ปีที่ผ่านมา แต่ ณ ปัจจุบันนี้ก็มีโปรแกรมสแกนไวรัสตัวใหม่ๆ ที่มีพลังเหนื่อกว่าออกมาอยู่เรื่อยๆ ทำให้ AVG ต้องหลีกทางให้น้องใหม่ก่อน (เชื่อว่า AVG จะกลับมาผงาดได้อีกครั้ง) โดยคุณสมบัติเด่นของ AVG Free Antivirus เลย คือ การสแกนข้อมูลที่มีจำนวนชั้นมากๆ ได้ลึกทุกกระเบียดนิ้ว การสแกนอีเมล์ สแกนลิงก์ แล้วก็ยังช่วยป้องกันการโจมตีทางออนไลน์ได้ดี

Download: http://free.avg.com/ww-en/homepage

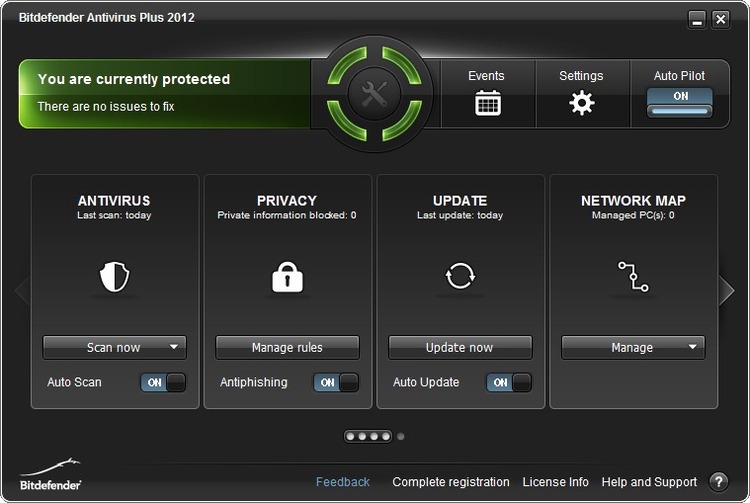

อันดับที่ 5 - Bitdefender Antivirus Free Edition

เท่าที่เคยได้สัมผัสกับเจ้าโปรแกรมสแกนไวรัสรูปวงกลมแดง หรือก็คือ Bitdefender เมื่อช่วงแรกๆ ที่เริ่มใช้คอมพิวเตอร์ หรือว่าใช้คอมพิวเตอร์ยังไม่ค่อยคล่องเท่าไหร่นั่นแหละ พบว่ามันไม่ค่อยมีอะไรหวือหวาเท่าไหร่ การป้องหรือการกำจัดไวรัสยังทำได้ไม่ค่อยดีนัก แต่มาครั้งนี้ Bitdefender ขอกลับมาแก้มือจนกลายเป็นที่นี่ยมไปทั่วโลกในขณะนี้แล้ว เพราะด้วยฟังก์ชั่นที่ครบครันเอามาก ถึงแม้ว่าหน้าตา เมนูจะดูเรียบง่าย แต่ก็อย่าเพิ่งตัดสินกันจากภายนอก คุณสมบัติที่โดดเด่นของ Bitdefender Antivirus Free Edition นี้ก็คือ การปรับให้สามารถสแกนตามความต้องการของผู้ใช้ หรืออาจตั้งให้เริ่มการทำงานแบบอัตโนมัติก็ได้นะ แหม่ Cool ! จริงๆ

Download: http://www.bitdefender.com/

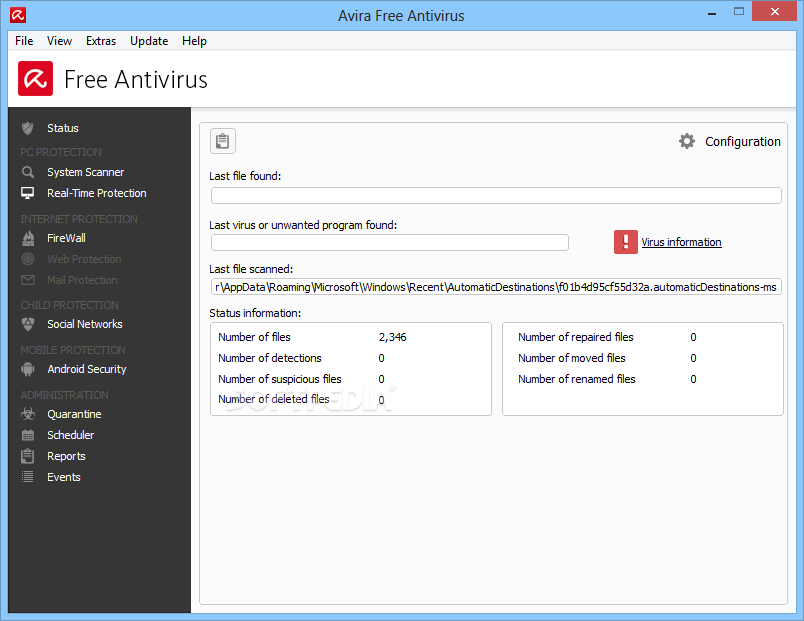

อันดับ 4 - Avira Free Antivirus

Avira เป็นโปรแกรมสแกนไวรัสที่ผู้ใช้งานส่วนใหญ่ไม่ค่อยจะเรียกชื่อมันสักเท่าไหร่ เอาแต่เรียกว่า “ร่มแดง” นั่นก็เพราะเป็นสัญลักษณ์ของเจ้าซอฟต์แวร์ตัวนี้ เวลาที่ไม่ต้องการให้มันทำงานก็แค่หุบร่ม แต่ถ้าอยากให้มันกลับมาทำงานตามปกติก็แค่กางร่ม เห็นมะ ? ใช้งานไม่ยากเลย กระซิบหน่อย อยากจะบอกว่าผู้เขียนก็ใช้โปรแกรมตัวนี้อยู่เหมือนกัน อาจจะไม่ได้วิเศษเลิศเลอเหมือน Version เสียเงิน แต่ก็เป็นโปรแกรมที่มีประสิทธิภาพเข้าขั้นดี ทำงานอยู่เบื้องหลังเงียบ ไฟล์ไหนไม่แน่ใจก็จะตามผู้ใช้ก่อนเลือกที่จะลบเสมอ ดีไม่ดีก็ดูได้จากยอดการดาวน์โหลดจากทั่วโลกไปแล้วกว่า 300 ล้านครั้ง ซึ่งคุณสมบัติที่เด็ดดวงเลยก็คือ การมีฟังก์ชั่นให้เราได้เลือกก่อนเริ่มการติดตั้ง หรือแม้แต่การเลือกเปิดการป้องกันไวรัสที่จะเข้ามาทางเบราเซอร์ รวมถึงมี Avira Toolbar ที่ช่วยบล็อคโฆษณา หรือหน้าต่าง Pop-Up ที่อยู่ดีๆ ก็เด้งขึ้นมาได้ด้วย ลองโหลดไปใช้กัน

Download: https://www.avira.com/

Advertisement

อันดับ 3 - ZoneAlarm Free Antivirus + Firewall

ZoneAlarm ก็ไม่ได้ถือว่าเป็นโปรแกรมสแกนไวรัสน้องใหม่แต่อย่างใด เพราะว่าเจ้าตัวโปรแกรมนี้ก็มีมาตั้งนานมากแล้ว และมีการพัฒนาให้ยิ่งเทพขึ้นเรื่อยๆ โดยจุดเด่นของตัวนี้เลยก็คือ โปรแกรมจะทำการอัพเดทฐานข้อมูลไวรัสที่มาใหม่ในทุกๆ วันสำหรับ Version ฟรี แต่ถ้าเป็น Version เสียเงินก็จะยิ่งเทพมากกว่า คือ จะอัพเดทให้ทุกๆ ชั่วโมงเลยทีเดียว ทำให้ตัวโปรแกรมรอพร้อมรับมือกับไวรัสร้ายสายพันธุ์ใหม่ๆ ที่จะเข้ามาได้อย่างทันท่วงที รวดเร็ว ไม่ปล่อยให้เล็ดรอด อีกทั้งยังมีคุณสมบัติด้าน Firewall ฟังก์ชั่นการป้องกันเวลาที่เราเข้าใช้งานอินเตอร์เน็ต หรือเว็บไซต์ผ่านเบราเซอร์ (Browsing Protect) ถือว่าเป็นข้อที่ทำให้ ZoneAlarm Free Antivirus + Firewall แตกต่างจากฟรีแอนตี้ไวรัสตัวอื่นๆ ในส่วนของการตั้งค่าเพื่อใช้งานนั้น ผู้พัฒนาคอนเฟิร์มมาว่าผู้ใช้งานสามารถ Set ค่าการทำงาน หรือการตั้งค่าได้ผ่านปุ่มคำสั่งไม่เกิน 10 ปุ่มเท่านั้น แบบนี้คงจะต้องหาเวลาลองซะแล้ว

Download: http://www.zonealarm.com/

อันดับ 2 - Panda Cloud Antivirus Free

Panda เป็นอีกหนึ่งโปรแกรมสแกนไวรัสที่ใช้งานได้ง่าย มีฟังก์ชั่นเทพๆ เพียบ รวมถึงยังเปิดให้ใช้งานกันได้ฟรีๆ ซึ่งใน Version ใหม่ที่ปล่อยให้ดาวน์โหลดไปใช้กันนั้น ได้มีการเพิ่มฟังก์ชั่นที่มีชื่อว่า “USB Vaccine” ที่ช่วยลดความเสี่ยงของไวรัสประเภท Malware ที่ติดมากับตัว USB Drive อีกทั้ง Panda ใน Version 3.0 ที่เป็น Version ใหม่นี้ยังมาพร้อมกับหน้าตาใหม่ โดยมีการเพิ่มความสามารถในด้านการสแกนไวรัสจากในคอมพิวเตอร์ และ USB ได้แบบอัตโนมัติ ซึ่ง Panda Cloud Antivirus Free สามารถป้องกัน Malware ที่มีในปัจจุบันได้แบบหายขาด 100%

Download: http://www.pandasecurity.com/thailand/

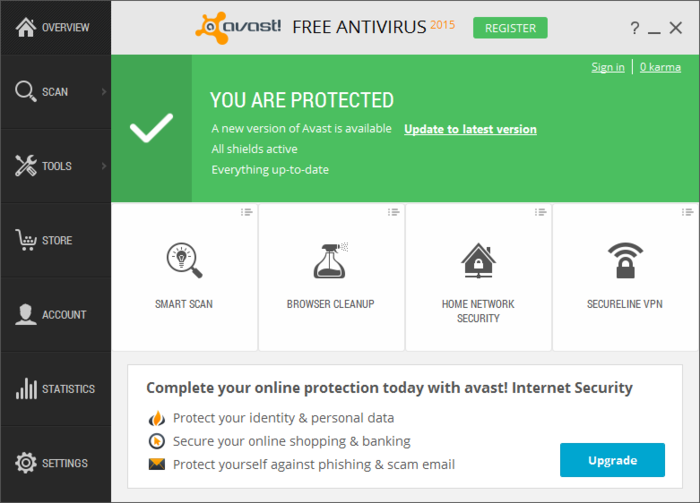

อันดับ 1 - Avast Free Antivirus

Avast Antivirus จากโปรแกรมสแกนไวรัสที่ติดอันดับรั้งท้ายมาตลอดในเรื่องของความคลาดเคลื่อนในการกำจัดไวรัส ที่ไม่ว่าจะเสียบอะไร จะเปิดอะไร ก็เป็นอันต้องถูกจับว่าเป็นพิษภัยต่อคอมพิวเตอร์ของเราตลอด ซึ่งเมื่อระยะเวลาได้ดำเนินผ่านไปเรื่อยๆ ตัวโปรแกรมก็มีการพัฒนามา ควบคู่กับการรับฟังความเห็นจากผู้ใช้งาน จนเมื่อล่าสุด Avast ก็กลายเป็นที่นิยมในบรรดาผู้ใช้งานคอมพิวเตอร์ทั่วโลก ย้ำนะ ! ว่าทั่วโลก ตัวโปรแกรมติดตั้งง่าย คำสั่ง เมนูต่างๆ ไม่ซับซ้อน ทำให้ผู้ใช้งานเข้าใจได้เร็ว เรื่องประสิทธิภาพการทำงานนั้นไม่ต้องพูดถึง เพราะเป็นอะไรที่เทพแล้วก็เทพอีก ซึ่งในขณะที่กำลังสแกนนั้น ตัวโปรแกรมใช้ทรัพยากรของเครื่องน้อยมาก การสแกนทำได้เร็ว แต่อยากจะแนะนำให้สแกนทีละ Drive ดีกว่า ตัวโปรแกรมจะได้ทำงานอย่างเต็มที่ และมีประสิทธิภาพในการค้นหาไวรัสได้มากขึ้น

Download: https://www.avast.com/index

แหล่งที่มา https://www.sanook.com/hitech/928549/

การโจมตีเพื่อเจาะระบบ

การเจาะระบบ (Hacking) คือ

การเจาะเข้าโปรแกรมคอมพิวเตอร์อย่างผิดกฎหมายแต่เดิม การเจาะเข้าใช้ระบบโดยไม่ได้รับอนุญาต จะใช้คำว่า Cracking (Cracker) ส่วนคำว่า Hacking (Hacker) จะหมายถึงผู้ที่ใช้คอมพิวเตอร์และ ซอฟต์แวร์อย่างเชี่ยวชาญแต่ในปัจจุบันกลับใช้คำว่า Hacking (Hacker) ในทางลบ

ประเภทของ Hacker

- Hacker- Cracker

- Script kiddy

- Spy

- Employee

- Terrorist

Hacker (แฮกเกอร์) มีความหมาย 2 นัย

- ด้านบวก คอยช่วยสำรวจเครือข่ายเพื่อหาช่องโหว่หรือสิ่งแปลกปลอม มีแรงจูงใจเพื่อการพัฒนาหรือปรับปรุงระบบให้มีความปลอดภัย หน้าที่ ค้นหาจุดอ่อน และแก้ไขก่อนเกิดเหตุไม่พึงประสงค์

- ด้านลบ คือ ผู้ที่พยายามหาวิธีการ หรือหาช่องโหว่ของระบบ เพื่อแอบ ลักลอบเข้าสู่ระบบ เพื่อล้วงความลับ หรือแอบดูข้อมูลข่าวสาร บางครั้งมี การทำลายข้อมูลข่าวสาร หรือทำความเสียหายให้กับองค์กร

- ด้านลบ คือ ผู้ที่พยายามหาวิธีการ หรือหาช่องโหว่ของระบบ เพื่อแอบ ลักลอบเข้าสู่ระบบ เพื่อล้วงความลับ หรือแอบดูข้อมูลข่าวสาร บางครั้งมี การทำลายข้อมูลข่าวสาร หรือทำความเสียหายให้กับองค์กร

Cracker (แคร๊กเกอร์)

บุคคลที่พยายามทำลายระบบ ต่างจาก Hacker ตรงที่ใช้ประโยชน์จากช่องโหว่ที่พบเพื่อทำลาย สร้าง ปัญหา หรือหยุดการให้บริการและต้องแข่งกับคนอื่นเพื่อแสดงความสามารถ

Script kiddy (สคริปต์คิดดี้)

ยังไม่ค่อยมีความชำนาญ ไม่สามารถเขียนโปรแกรมในการเจาะระบบได้เอง อาศัย Download จากอินเทอร์เน็ตส่วนใหญ่เป็นเด็กมีเวลามากใช้เวลาในการทดลองและมักไม่เข้าใจในเทคโนโลยีที่ตัวเองใช้โจมตีเป้าหมายมักเป็นผู้ใช้งานหรือเครื่องคอมพิวเตอร์ทั่วไป

Spy (สายลับ)

บุคคลที่ถูกจ้างเพื่อเจาะระบบและขโมยข้อมูลการโจมตีมีความเฉพาะเจาะจง พยายามไม่ให้ผู้ถูกโจมตีรู้ตัวเป็นผู้ที่มีความชำนาญสูงมาก

Employee (พนักงาน)

อาจมีแรงจูงใจจาก

- แสดงให้เห็นว่าองค์กรมีจุดอ่อน

- แสดงความสามารถของตัวเองเนื่องจากถูกประเมินค่าต่ำเกินไปหรืออาจเกิดความไม่พอใจในการพิจารณาผลงาน

- ผลประโยชน์ส่วนตัว เช่น ถูกจ้างจากคู่แข่ง

- สามารถเข้าถึงและโจมตีระบบได้ง่าย เพราะอยู่ในระบบ

- แสดงให้เห็นว่าองค์กรมีจุดอ่อน

- แสดงความสามารถของตัวเองเนื่องจากถูกประเมินค่าต่ำเกินไปหรืออาจเกิดความไม่พอใจในการพิจารณาผลงาน

- ผลประโยชน์ส่วนตัว เช่น ถูกจ้างจากคู่แข่ง

- สามารถเข้าถึงและโจมตีระบบได้ง่าย เพราะอยู่ในระบบ

Terrorist (ผู้ก่อการร้าย)

มีความชำนาญสูงคาดเดาวิธีการได้ยาก เป้าหมายไม่แน่นอนอาจเป็นระบบเล็กๆ หรือขนาดใหญ่ เช่น ระบบควบคุมการจ่ายไฟฟ้าบางกลุ่มโจมตีเพื่อหารายได้สนับสนุนการก่อการร้าย เช่น หลอกลวง ให้บริจาค หรือขโมยข้อมูลบัตรเครดิต

รูปแบบการโจมตี

Social Engineering เป็นปฏิบัติการทางจิตวิทยา หลอกหล่อให้หลงเชื่อส่วนใหญ่ใช้วิธีโทรศัพท์สอบถามข้อมูล อาจใช้วิธีค้นหาข้อมูลจากถังขยะ (Dumpster Diving) เพื่อค้นหา ข้อมูลจากเอกสารที่นำมาทิ้ง การป้องกันทำได้โดย มีการกำหนดนโยบายและขั้นตอนการปฏิบัติ งานที่เข้มงวด เช่น การเปลี่ยนรหัสผ่าน รวมถึงมีการอบรมและบังคับ ใช้อย่างจริงจัง

Password Guessing Password เป็นสิ่งที่ใช้ในการพิสูจน์ความเป็นตัวตนของผู้ใช้งาน เป็นความลับส่วนบุคคลผู้ใช้มักกำหนดโดยใช้คำง่ายๆ เพื่อสะดวกในการจดจำ สาเหตุจากต้องเปลี่ยนบ่อย หรือมี Password หลายระดับ หรือระบบห้ามใช้ Password ซ้ำเดิมPassword ที่ง่ายต่อการเดา ได้แก่ สั้น ใช้คำที่คุ้นเคย ใช้ข้อมูลส่วนตัว ใช้ Password เดียวทุกระบบจด Password ไว้บนกระดาษ ไม่เปลี่ยน Password ตามระยะเวลาที่กำหนด

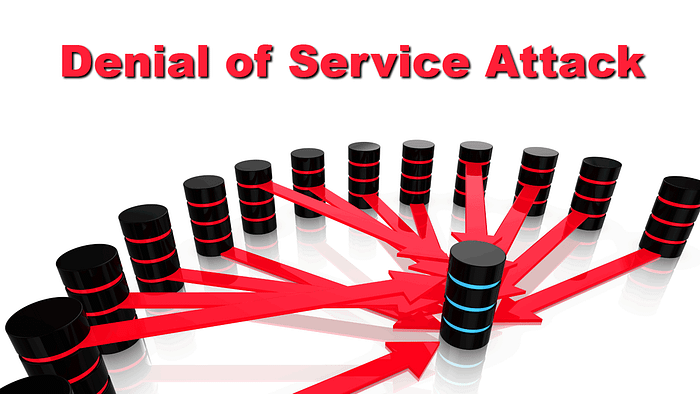

Denial of Service เป้าหมายคือทำให้ระบบหยุดให้บริการ เป็นการโจมตีที่มีความเสี่ยงน้อยที่สุด เนื่องจากถูกตรวจจับได้ง่ายโดย Firewall หรือ IDS ระบบที่มีการ Update อยู่ตลอดมักจะไม่ถูกโจมตีด้วยวิธีนี้บางครั้งตรวจจับได้ยากเนื่องจากมีลักษณะคล้ายกับการทำงานของ Software จัดการเครือข่าย

Decryption หลักการคือ การพยายามให้ได้มาซึ่ง Key เพราะ Algorithm เป็นที่รู้จัก กันอยู่แล้ว อาจใช้วิธีการตรวจสอบดูข้อมูลเพื่อวิเคราะห์หา Key โดยเฉพาะการ ใช้ Weak Key ที่จะส่งผลทำให้ได้ข้อมูลที่มีลักษณะคล้ายๆ กันทำให้ เดา Key ได้ง่าย ควรใช้ Key ความยาวอย่างน้อย 128 bit หรืออาจใช้หลักทางสถิติมาวิเคราะห์หา Key จากตัวอักษรที่พบ

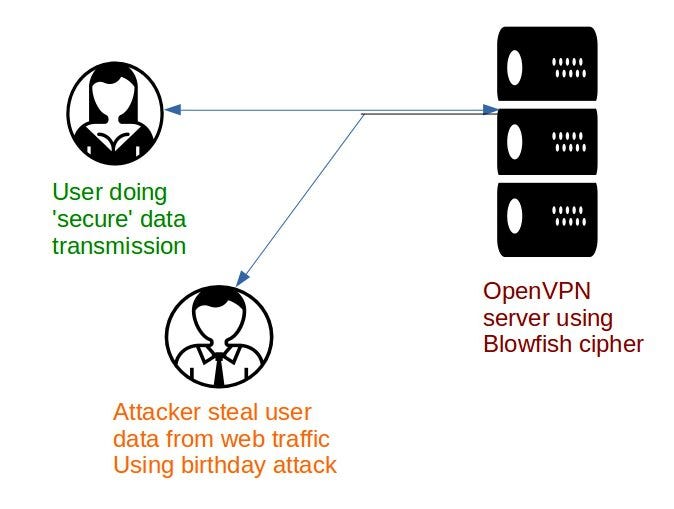

Birthday Attacks เป็นวิธีการโจมตีการเข้ารหัสด้วยการสุ่ม Key แนวคิดเมื่อเราพบใครสักคนหนึ่ง มีโอกาสที่จะมีวันเกิด 1 ใน 365 วัน ยิ่งพบคนมากขึ้นก็ยิ่งจะมีโอกาสวันเกิดซ้ำกันมากยิ่งขึ้น การเลือกรหัสผ่านวิธีการที่ดีที่สุดคือการใช้ Random Key แต่การ Random Key นั้นก็มีโอกาสที่จะได้ Key ที่ซ้ำเดิม

Sniffing การดักจับข้อมูลบนระบบเครือข่าย ใช้เครื่องมือ เช่น Wireshark เพื่อให้ได้มาซึ่งข้อมูล เช่น Password, Cookie/Session ID, ข้อความ เป็นต้น

Man-in-the-middle Attacks พยายามทำตัวเป็นคนกลางคอยดักเปลี่ยนแปลงข้อมูลโดยที่คู่สนทนาไม่รู้ตัว อาจใช้เทคนิค ARP Spoof/ARP Poisoning เพื่อหลอกเครื่องเหยื่อ (Victim) และ Gateway ถ้าโจมตีแบบ Active จะมีการเปลี่ยนแปลงข้อมูล แต่ถ้าโจมตีแบบ Passive จะ ไม่มีการเปลี่ยนแปลงข้อมูลการโจมตีแบบ Replay Attack ข้อความจะถูกเก็บไว้ระยะเวลาหนึ่งแล้วค่อยส่งต่อ

การเจาะระบบ อาจเกิดจากข้อบกพร่องในการพัฒนา Software หรือ Hardware

ข้อบกพร่องในการพัฒนา Software ได้แก่

ข้อบกพร่องในการพัฒนา Software ได้แก่

- Input Validation Error เกิดจากการที่รับ Input เข้ามาประมวลผลโดย ไม่ได้ตรวจสอบความถูกต้องก่อน อาจทำให้เกิดปัญหา

- Buffer Overflow : โปรแกรมได้รับ Input ที่มีขนาดใหญ่กว่าที่กำหนด ทำให้ Buffer ไม่สามารถเก็บข้อมูลได้ทั้งหมด ทำให้ข้อมูลบางส่วนไป ทับข้อมูลในหน่วยความจำของ Process อื่น อาจทำให้ผู้โจมตีสามารถ Run Process อื่น แทนโปรแกรมที่กำลัง Run อยู่ได้

- Boundary Condition Error : ระบบได้รับ Input ที่มีขนาดใหญ่เกิน ขอบเขตที่โปรแกรมกำหนดไว้ อาจโดยผู้ใช้หรือจากโปรแกรมเอง อาจทำให้เกิดการใช้ Resource จนหมด หรือเกิดการ Reset ค่าของตัวแปร หรือปัญหา Division by Zero (0/0)

- Access Validation Error กลไกควบคุมการเข้าถึงระบบ (Access Control) ทำงานผิดพลาด ซึ่งเกิดจากตัวระบบเอง

- Exception Condition Handling Error การจัดการเกี่ยวกับเงื่อนไขที่ ยกเว้นของการทำงานของโปรแกรม

- Environmental Error ระบบที่ติดตั้งในสภาวะแวดล้อมที่ไม่เหมาะ สม เช่น โปรแกรมอาจทำงานได้ไม่ดีบนระบบปฏิบัติการบางตัวหรือบางรุ่น การทำงานที่ขัดกันของโปรแกรมที่อยู่บนระบบเดียวกัน ตรวจพบปัญหาในขั้นตอนการพัฒนาระบบได้ยาก

- Configuration Error ระบบที่ไม่ถูกต้อง ไม่ สมบูรณ์ หรือหละหลวม เช่น กำหนดให้เป็นค่า Default เพื่อง่ายต่อการใช้ งาน แต่อาจกลายเป็นช่องโหว่ •

- Race Condition เกิดขึ้นเมื่อมี Delay ในการทำงานของระบบรักษาความ ปลอดภัย เช่น มีการเขียนข้อมูลลงในระบบ โดนระบบเข้าใจว่าผู้ใช้นั้นมี สิทธิ์ แต่ที่จริงแล้วระบบรักษาความปลอดภัยอาจยังไม่ถึงเวลาทำงาน

ขั้นตอนการเจาะระบบ

การเลือกใช้เครื่องมือ

ค้นหาได้จากอินเทอร์เน็ต ทั้งจาก Website และ IRC เช่น

–http://insecure.org

–www.antionline.com

–http://ftp4.de.freesbie.org/pub/misc/www.rootshell.com/

–http://packetstormsecurity.org/

–www.nmap.org

–www.nessus.org

ค้นหาได้จากอินเทอร์เน็ต ทั้งจาก Website และ IRC เช่น

–http://insecure.org

–www.antionline.com

–http://ftp4.de.freesbie.org/pub/misc/www.rootshell.com/

–http://packetstormsecurity.org/

–www.nmap.org

–www.nessus.org

การสำรวจข้อมูลเป้าหมาย

เป็นการสำรวจเป้าหมายเบื้องต้นเพื่อใช้ในการวางแผนการโจมตีใช้การสแกนเพื่อสำรวจข้อมูล ดังนั้นควรต้องทราบ

1. IP Address ของเครื่องที่ต้องการสแกน

2. เป็นเครื่องใช้งานจริงหรือเครื่องทดสอบ

3. ช่วงเวลาที่ได้รับอนุญาตให้สแกน

4. การได้รับอนุญาตจากเจ้าของเครื่อง

เป็นการสำรวจเป้าหมายเบื้องต้นเพื่อใช้ในการวางแผนการโจมตีใช้การสแกนเพื่อสำรวจข้อมูล ดังนั้นควรต้องทราบ

1. IP Address ของเครื่องที่ต้องการสแกน

2. เป็นเครื่องใช้งานจริงหรือเครื่องทดสอบ

3. ช่วงเวลาที่ได้รับอนุญาตให้สแกน

4. การได้รับอนุญาตจากเจ้าของเครื่อง

การสแกนเครือข่าย

- เพื่อทดสอบว่าเครื่องเป้าหมายเปิดอยู่หรือไม่

- นิยมใช้การ ping (ICMP ping)

- บางกรณีอาจใช้วิธี telnet ไปยังเครื่องเป้าหมายที่ port 80, 25, 21 เพื่อ หลบเลี่ยงการกรองคำสั่ง ping ของ Router หรือ Firewall

การสแกนพอร์ต

ผู้โจมตีจะต้องอาศัยความเร็ว ความแม่นยำและการซ่อนตัวเพื่อป้องกันการตรวจจับของ IDS, Honey pot หรือ Firewall

เครื่องมือที่นิยม คือ NMAP

เครื่องมือที่นิยม คือ NMAP

การโจมตี

ใช้เครื่องมือที่เหมาะสมเข้าโจมตีในรูปแบบที่ต้องการ เช่น

– DoS แบบ Ping of Death (IP Packet ที่ใช้ในการ Ping มีความยาวมากกว่าปกติ (65,535 ไบท์))

– DoS แบบ Ping Flood (การส่ง ICMP Request ปริมาณมากๆ เป้าหมายต้องคอยตอบ ICMP Reply จนไม่มีเวลาไปทำงานอื่น)

– DoS แบบ Smurf Attack (การส่ง ICMP Echo Request แบบ Broadcast ทุก Host ที่อยู่ใน Network จะทำการตอบกลับด้วย ICMP Echo Reply กลับไปยังเครื่องเป้าหมายแทนที่จะไปหา เครื่อง Hacker โดยการปลอม IP Address ต้นทาง)

– Rootkit (เป็นรูปแบบการโจมตีแบบพิเศษที่สามารถซ่อนตัวใน โปรแกรมหลัก (root) ในระบบที่ติดไวรัส ซึ่งผู้ดูแลระบบไม่ สามารถ เห็นได้จึงทำให้ไม่สามารถตรวจจับได้)

– Cross Site Scripting (XSS) : เป็นเทคนิคการส่ง Link ที่ฝัง Code หรือ Script การทำงานของ Hacker เข้าไป เพื่อให้ปรากฏบนหน้าเว็บของเว็บไซต์ที่มีช่องโหว่ โดยหลอกให้ผู้ใช้กรอกข้อมูลสำคัญแล้วส่งกลับ มาให้ Hacker

ใช้เครื่องมือที่เหมาะสมเข้าโจมตีในรูปแบบที่ต้องการ เช่น

– DoS แบบ Ping of Death (IP Packet ที่ใช้ในการ Ping มีความยาวมากกว่าปกติ (65,535 ไบท์))

– DoS แบบ Ping Flood (การส่ง ICMP Request ปริมาณมากๆ เป้าหมายต้องคอยตอบ ICMP Reply จนไม่มีเวลาไปทำงานอื่น)

– DoS แบบ Smurf Attack (การส่ง ICMP Echo Request แบบ Broadcast ทุก Host ที่อยู่ใน Network จะทำการตอบกลับด้วย ICMP Echo Reply กลับไปยังเครื่องเป้าหมายแทนที่จะไปหา เครื่อง Hacker โดยการปลอม IP Address ต้นทาง)

– Rootkit (เป็นรูปแบบการโจมตีแบบพิเศษที่สามารถซ่อนตัวใน โปรแกรมหลัก (root) ในระบบที่ติดไวรัส ซึ่งผู้ดูแลระบบไม่ สามารถ เห็นได้จึงทำให้ไม่สามารถตรวจจับได้)

– Cross Site Scripting (XSS) : เป็นเทคนิคการส่ง Link ที่ฝัง Code หรือ Script การทำงานของ Hacker เข้าไป เพื่อให้ปรากฏบนหน้าเว็บของเว็บไซต์ที่มีช่องโหว่ โดยหลอกให้ผู้ใช้กรอกข้อมูลสำคัญแล้วส่งกลับ มาให้ Hacker

แหล่งที่มา : https://is.gd/PWmmKv

ความคิดเห็น

แสดงความคิดเห็น